用友畅捷通T+存在严重漏洞,已被黑客组织利用,全国大范围畅捷通T+用户被勒索病毒加密,勒索赎金近2.8万元人民币,需使用比特币支付!!! 无论是本地服务器或云服务器都存在被攻击风险。相比较来说云服务器更容易被攻击,目前各类杀毒软件均对该病毒束手无策。

火绒安全实验室监测,疑似借助用友畅捷通T+传播的勒索病毒模块异常活跃。

根据火绒威胁情报系统统计得出病毒传播趋势,如下图所示:FakeTplus病毒传播趋势图 损失估算畅捷通发布的《2022年半年报》显示:营收3.35亿元人民币,同比增长56%,实现毛利2.06亿元,较上年同期增长41%。畅捷通SaaS订阅收入1.78亿元。云服务业务新增付费企业用户数达到6.2万;云服务业务累计付费企业用户数达到45.9万。

@360安全卫士 同时发布微博称《某流行企业财务软件0day漏洞或被大规模勒索利用!》,根据360漏洞云的漏洞情报分析,自2022年08月28日起,目前确认来自该勒索病毒的攻击案例已超2000余例,均以共有云服务器为主,畅捷通用户中招严重畅捷通是用友旗下成员企业,主营小微企业财税软件及云服务。

且该数量仍在不断上涨,累计损失5600万元。病毒分析自2022年08月28日起,360高级威胁研究分析中心监测到一起0day漏洞大规模勒索利用事件,事件等级:严重,事件评分:10.0。8月28日开始,360高级威胁研究分析中心接到大量反馈,用户计算机文件被.locked后缀的勒索病毒加密,对此,360CERT建议广大用户做好资产自查以及预防工作,以免遭受黑客攻击。

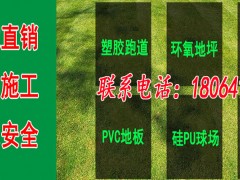

火绒工程师排查某勒索现场时发现,2022年8月29日 勒索病毒大爆发:0day漏洞用友T+ 组件漏洞 中毒.LOCKED 病毒分析,病毒模块的投放时间与受害者使用的用友畅捷通T+软件模块升级时间相近,不排除黑客通过供应链污染或漏洞的方式进行投毒。病毒情况说明: 中毒桌面显示文件中毒后显示桌面有个html文件,要求转0.2btc到一个钱包地址,转后联系文件中留的一个邮箱。

点击显示界面 从病毒留下的勒索提示信息内容分析,该病毒与之前流行的TellYouThePass勒索病毒为关联家族,甚至不排除就是TellYouThePass的最新变种。

该病毒会向受害者索要0.2BTC的赎金,这一价格比之前TellYouThePass家族的已知赎金提升了0.05BTC。受害者邮箱沟通截图此外,通过与攻击者的沟通邮件可以肯定对方也是中文使用者,沟通全程使用中文进行对话,且语句非常自然并非“机翻”。在被投毒的现场中可以看到,后门病毒模块位于用友畅捷通T+软件的bin目录中,相关文件情况如下图所示:被投毒现场后门病毒模块文件位置情况某被投毒现场中,后门病毒模块的被投放时间,与受害用户使用的用友畅捷通T+软件模块升级时间相近,畅捷通T+软件更新的文件和恶意模块的时间对比图,如下图所示:时间对比图被勒索后,需要支付0.2个比特币,黑客留下的勒索信,如下图所示: 勒索信后门模块代码逻辑 截至8月29日火绒安全软件称可成功查杀该病毒。

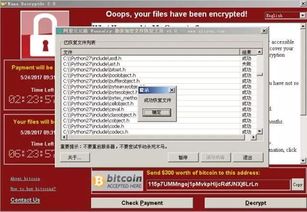

火绒安全查杀图 用友官方8月30日回复:用友官方发布回复 回复内容安全防范措施: 服务器 定期检查及更新操作系统安全补丁,防止病毒利用漏洞传播;开启windows防火墙功能;安装专业的终端安全防护软件,定期对主机进行病毒扫描;尽量关闭不必要的文件共享权限以及关闭不必要的端口,如:445,135,139,3389等;服务器操作系统密码、域账号密码低于8位或使用任何弱口令密码的或6个月未更换过密码的,建议立即更新密码;定期对服务器代码和数据进行双重异地备份,确保服务器中病毒后有数据补救的机会;若想彻底隔离此病毒,可以考虑系统升迁,从windows系统升迁到linux系统。个人办公电脑定期检查及更新操作系统安全补丁,防止病毒利用漏洞传播;开启windows防火墙功能;安装专业的终端安全防护软件,定期对个人办公电脑进行病毒扫描;提高安全意识,保持良好的上网习惯,不要打开来历不明的邮件附件,对重要的数据文件定期进行非本地备份;在Windows中禁用U盘的“自动运行”功能;个人电脑和域账号密码低于8位或使用任何弱口令密码的或6个月未更换过密码的,建议立即更新密码。

免责声明:本平台仅供信息发布交流之途,请谨慎判断信息真伪。如遇虚假诈骗信息,请立即举报

举报